Jak przygotować samochód na wakacyjną podróż?

11 sierpnia 2022, 18:34Ruszasz na urlop? Wiesz, jak przygotować samochód do podróży? Przed wyjazdem w daleką trasę powinieneś dobrze sprawdzić stan techniczny pojazdu, a także zabrać ze sobą odpowiednie akcesoria. Niech nic nie zaskoczy Cię podczas wyjazdu, a na pewno wrócisz wypoczęty!

Jak kupić ethereum? Jak kupić bitcoina? Poradnik początkującego inwestora

2 stycznia 2024, 17:46Obecnie jesteśmy na rynku kryptowalut w bardzo interesującym momencie. Przed nami potencjalne zatwierdzenie ETF-ów na bitcoina i ether, kryptowalutę Ethereum. Do tego wiosną przyszłego roku w sieci Bitcoin zajdzie halving, który dotąd napędzał mocne wzrosty cen kryptowalut. W drugiej połowie przyszłego roku Rezerwa Federalna USA może także zacząć obniżki stóp procentowych, co oznacza hossę na wielu rynkach, nie tylko cyfrowych aktywów. To więc dobry czas na inwestowanie w te ostatnie. Nim jednak zaczniesz swoją przygodę z kryptowalutami, powinieneś przygotować się do tego zadania. W tym tekście przybliżymy Ci pierwsze kroki, jakie powinien wykonać początkujący inwestor, przed tym jak podejmie decyzję o inwestycji. Podpowiemy też, jak kupić btc i jak kupić ETH.

Antybakteryjne szkła kontaktowe

30 czerwca 2006, 09:53Firma biotechnologiczna Biosignal Ltd. oraz Instytut Badań Oka (Institute for Eye Research) otrzymały etyczne przyzwolenie na pierwsze próby kliniczne antybakteryjnych soczewek kontaktowych o przedłużonym okresie użytku z udziałem ludzi. Rozpoczęły się one 29 czerwca i mają umożliwić porównanie bezpieczeństwa stosowania soczewek zwykłych i antybakteryjnych. Zestawienie obejmie, m.in.: ocenę stanu zdrowia gałek ocznych 10 uczestników eksperymentu, indywidualne reakcje na nowe szkła oraz ich wydajność. Biosignal ma zaprezentować uzyskane wyniki w lipcu.

Jak Vista zdobywa rynek

6 lutego 2007, 21:48Firma NetApplications twierdzi, że Windows Vista nie sprzedaje się najlepiej. Biznesowa wersja systemu zadebiutowała w listopadzie, a przed tygodniem byliśmy świadkami edycji dla klientów indywidualnych.

Joanna Rutkowska podejmuje wyzwanie

29 czerwca 2007, 11:13Czterech znanych ekspertów ds. bezpieczeństwa, Dino Dai Zovi, Peter Ferrie z Symanteka, Nate Lawson z Root Labs i Thomas Ptacek z Matasaano rzuciło wyzwanie znanej polskiej specjalistce Joannie Rutkowskiej. Jest ona autorką technologii „Blue Pill”, która wykorzystuje technologię wirtualizacji procesorów AMD do ukrycia szkodliwego kodu.

Koks nic nie daje?

19 marca 2008, 09:26Hormon wzrostu (GH), przyjmowany przez wielu sportowców, by zwiększyć wydolność organizmu, nie tylko rujnuje wiele karier w efekcie afer dopingowych. Okazuje się także, że najprawdopodobniej... nie poprawia on w ogóle osiąganych przez nich wyników.

Pilot trafi do lamusa?

30 września 2008, 10:53Dwaj giganci, Panasonic i Hitachi, pokazali podczas targów CEATEC Japan urządzenia, które wkrótce mogą zastąpić piloty telewizyjne. Nowa technologia umożliwia sterowanie telewizorem za pomocą ruchów dłoni.

Z matematyką na terrorystę

18 lutego 2009, 11:17Zespół profesora Thomasa Gillespie z Uniwersytetu Kalifornijskiego w Los Angeles (UCLA) twierdzi, że opracował matematyczną metodę wyliczenia prawdopodobnego miejsca pobytu Osamy Bin Ladena.

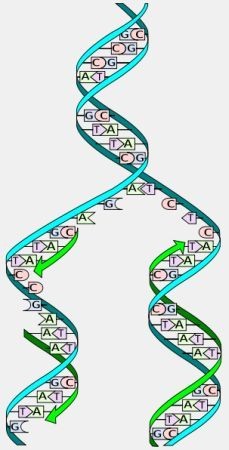

Terapia genowa uratuje płuca chorych?

12 sierpnia 2009, 20:18Niedobór α-1 antytrypsyny, choroba genetyczna objawiająca się m.in. uszkodzeniem płuc, już wkrótce może stać się całkowicie wyleczalny. Lekarze ze Szkoły Medycznej Uniwersytetu Massachusetts zakończyli właśnie wstępną próbę kliniczną terapii genowej przeciwko temu schorzeniu.

YouTube nie obsłuży starszych przeglądarek

25 lutego 2010, 10:29Od 13 marca użytkownicy serwisu YouTube nie będą mogli z niego korzystać za pomocą starszych przeglądarek. Google ogłosiło, że wyłączona zostanie obsługa przeglądarek starszych niż IE 7.0, Firefox 3.0, Chrome 4.0 oraz Safari 3.0+.